社内セキュリティを考える上で、企業の脅威といえる「ランサムウェア」への対策は欠かせません。

ランサムウェアは、企業や個人の重要なデータを暗号化し、解読のための身代金を要求する手口が使われます。

年々手口が巧妙化しており、大手企業においてもランサムウェアによる甚大な被害を受けています。

今回は、そんなランサムウェアの基礎知識と感染経路、感染対策について解説します。

ランサムウェアの基本概念とは?

まずはランサムウェアの定義や特徴、意外と知られていない歴史について解説します。

ランサムウェアとは?

ランサムウェアとは、マルウェアの一種で、被害者のPCファイルを暗号化し、金銭などを支払うまでアクセスを遮断するものです。

暗号化されたファイルを復元することは非常に困難であり、身代金を支払ってもファイルが元に戻る保証はありません。

とりわけ近年は、ランサムウェアにより被害が拡大しています。

新型コロナウイルス感染拡大による在宅勤務・テレワークにおけるセキュリティの脆弱性を狙ったものが多く、組織レベルで被害に遭うケースも見られます。

そんなランサムウェア対策でもっとも重要なのは、ランサムウェアそのものの感染を防ぐことです。

ウイルス対策ソフトを利用したり、OSやアプリケーションの脆弱性を解消する修正プログラムやパッチを適用したりして、セキュリティ対策を講じましょう。

ランサムウェアの歴史

ランサムウェアの歴史は、およそ30年前に遡ります。

1989年、世界初のランサムウェアである「AIDS Trojan」が登場しました。

これは被害者のハードディスクドライブを暗号化し、身代金を要求する古典的なランサムウェアです。

「PCを使えるようにして欲しければ189ドルを支払え」といった脅迫内容でしたが、「AIDS Trojan」は解析しやすい「対称鍵暗号(Symmetric key encryption scheme)」を使用していたため、すぐに犯人が特定されます。

このランサムウェア自体は、大規模な流行には至りませんでした。

その後、2005年に「GPCode」、2008年に「WinLocker」、2011年は「Reveton」など、さまざまな種類のランサムウェアが現れます。

有識者によると、「GPCode」は古典的でありながら、個人ユーザーも被害にあった凶悪なランサムウェアであったといいます。

これはWebからDLLの形で端末に侵入し、PCを再起動すると感染が始まります。

そして感染したPCのファイルを暗号化し、長いパスワードでロックされた状態にします。

非常に復旧が難しいことから、凶悪なランサムウェアとして名を馳せた歴史があります。

その後、「Locky」「WannaCry」「Bad Rabbit」「Ryuk」「Troldesh」「Jigsaw」「CryptoLocker」「Petya」など、時代とともにあらゆるランサムウェアが登場しています。

ランサムウェアの種類や特徴とは?

従来のランサムウェアはシンプルな共通鍵暗号方式やクライアント側・サーバ側の公開鍵暗号方式を使っていました。

しかし、最新のランサムウェアはこれらを組み合わせることで、より復旧が難しく、被害も大きくなりがちです。

ここでは、現在主流のランサムウェアの種類と特徴をご紹介します。

暗号化ランサムウェア

暗号化ランサムウェアは、機密情報などの重要データを暗号化し、使用不可にするマルウェアの一種です。

感染後、ランサムウェアはネットワークドライブに潜伏するか、PCのオペレーションシステム上で動作します。

実行が開始されると、対象となるファイルの拡張子がローカル/ネットワークストレージシステムでスキャンされ、暗号化されるのです。

被害を受けた場合、復旧のために身代金となる金銭を要求されます。

感染経路として挙げられるのは、VPN機器・リモートデスクトップ・Webサイト・メールの添付ファイル・外部記憶媒体などです。

特に近年はリモートワークの増加に伴い、VPN機器およびリモートデスクトップの脆弱性を突いた攻撃が増えています。

ロックスクリーンランサムウェア

ロックスクリーンランサムウェアは、コンピューターやデバイスの画面をロックし、利用できなくするタイプのランサムウェアです。

ファイルを暗号化するのではなく、画面をロックし、アクセスできなくする特徴があります。

ハッカーなどは暗号化ランサムウェア同様、ユーザーに身代金を支払うように要求します。

金銭が支払われるまでデバイスのロックを解除はしませんが、仮に応じても本当に解除される保証はありません。

ロックスクリーンランサムウェアの感染経路は、暗号化ランサムウェアとほぼ同じです。

個人・法人はもちろん、公共機関においても被害が確認されています。

データ窃取ランサムウェア

企業ネットワークに侵入し、機密データを盗んだ後、公開を迫るランサムウェアです。

暗号化やロックスクリーンよりも悪質なものが多く、顧客なども巻き込まれやすいため、企業にとっては大きな企業といえます。

ランサムウェア自体の特徴や仕組み、感染経路は上記同様ですが、犯罪としての性質や手口が違います。

ランサムウェアの感染経路と予防策とは?

ランサムウェアの感染経路と予防策とは?

ここでは、ランサムウェアの主な感染経路や予防策について、具体的に解説します。

VPN機器を狙った感染

VPN (Virtual Private Network)機器のセキュリティ上の脆弱性を悪用して侵入し、ランサムウェアを感染させる手法です。

VPNは、インターネット上で安全かつプライベートな通信をおこなうための仕組みであり、その脆弱性を悪用したランサムウェアが増えています。

主な手口として、未修正のセキュリティ脆弱性の悪用、辞書攻撃や総当たり攻撃によるパスワードのクラッキング、フィッシング攻撃による認証情報の入手などが挙げられます。

これらの手口を防ぐためには、VPN機器のメーカーから提供されるセキュリティパッチやアップデートを定期的に適用し、VPN/RDP装置の正しく設定することが大切です。

メール・添付ファイルを介した感染

悪意のあるメールや添付ファイルを開くことで感染します。

たとえば、「最凶」と呼ばれるランサムウェアに「Emotet」があります。

これは不正なファイルやWebサイトのURLをメールに添付し、それを介して感染させるのが特徴です。

2019年頃に大規模な流行があり、以降は落ち着きましたが、それでもなお、被害報告が絶えません。

攻撃メールで感染を狙う古典的なランサムウェアですが、安直ゆえに警戒せず、感染してしまうユーザーが多いといいます。

これらの手口を防ぐためには、不審なメールや添付ファイルを開かないことが重要となります。

メールの送信元や内容に注意を払い、怪しいメールが届いた場合は、すぐに削除してください。

また、メールアカウントのパスワードを定期的に変更し、二要素認証を導入することで、ランサムウェアによる感染リスクを低減できます。

リモートデスクトップ経由で感染

前提として、リモートデスクトップは、遠隔地にあるコンピュータにアクセスし、操作するためのプロトコルです。

しかし、セキュリティ対策が不十分な場合、攻撃者がリモートデスクトップ経由でシステムに侵入し、ランサムウェアを仕込む可能性があります。

これはシステムにおけるセキュリティ上の脆弱性や認証情報を悪用します。

最新のセキュリティパッチを適用していなかったり、強度の低いパスワードを使っていたりする場合、早急に対応しましょう。

辞書攻撃や総当たり攻撃でパスワードをクラッキングし、システムに侵入される恐れがあります。

Webサイトの経由での感染

悪意のあるWebサイトの閲覧により、マルウェアに感染する恐れがあります。

こうしたWebサイトは通常、マルウェアやランサムウェアを配布する目的で作られており、訪問者のPCへの感染を狙います。

主な手口は「ドライブバイダウンロード」です。

これはWebサイトに訪れるだけで、マルウェア・ランサムウェアが半強制にダウンロードされます。

USB・HDD接続で感染

USBメモリや外づけHDD、ネットワークHDD(Network Attached Storage)などの外部記憶媒体を経由して感染する恐れがあります。

これらの外部記憶媒体に感染したマルウェア・ランサムウェアは、さらにほかのPCに接続されることで感染が広がります。

対策として、出所不明のUSBメモリや外づけHDDを不用意に接続するのは避けてください。

ランサムウェアの被害の実態は?

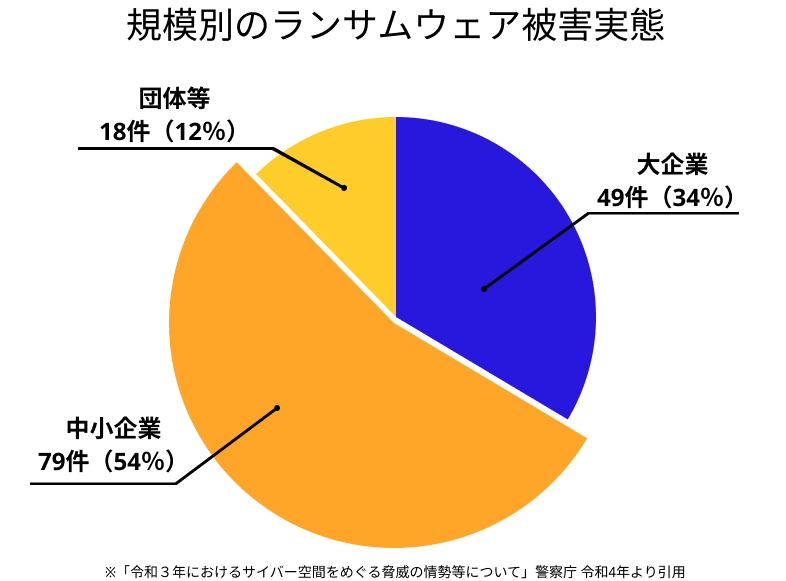

ランサムウェアは、近年、企業や団体を問わず深刻な被害をもたらしています。

警視庁が発表した「令和3年におけるサイバー空間をめぐる脅威の情勢等について」の報告書によると、令和3年に発生した146件のランサムウェア被害の内訳は、大企業が49件、中小企業が79件であり、中小企業での被害が半数以上を占めています。

ランサムウェアによる情報漏えいは誰もが知る大企業の話と思いこんでしまいがちですが、報道されていないだけで中小企業でも多くの被害が発生しています。会社の規模に関係なくウイルスソフトやUTMなどで自己防衛を行う必要があると言えるでしょう。

ランサムウェアの被害事例とは?

ここでは、日本企業におけるランサムウェアの被害事例を2つご紹介します。

日立製作所の事例

日本の電気メーカーである「日立製作所」の被害事例です。

2017年5月、日立製作所は、ランサムウェア「WannaCry」による攻撃を受けました。

「WannaCry」はオペレーションシステムの脆弱性を狙って感染し、ファイルを暗号化して身代金を要求するタイプのランサムウェアです。

当時、「WannaCry」による攻撃は世界250カ国以上で20万件以上の被害をもたらしており、日立製作所も被害に巻き込まれました。

これにより、国内外の一部業務用PCで感染が確認され、社内システムの一部が停止したといいます。

HONDAの事例

「HONDA(ホンダ自動車)」のランサムウェアによる被害事例です。

2020年6月、同社はランサムウェア感染の影響により、多くの製造拠点が閉鎖せざるを得ず、グローバル事業に混乱が生じました。

日本・アメリカ・イタリア・トルコでの操業停止が発生し、さらに、同社のカスタマーサービスや金融サービスにも影響が出ました。

ホンダは攻撃の犯人を公表していませんが、操業停止に使われたのは、「Ekans」の名で知られる「SNAKE」タイプのランサムウェア」ではないかと考えられています。

「SNAKE」は、特定の企業や組織を標的にした攻撃を行い、システムを暗号化して身代金を要求するタイプのランサムウェアで、その危険性が問題視されています。

まとめ

ランサムウェアの仕組みや感染経路を理解することが、何よりの対策です。

その上で、オペレーションシステムの脆弱性対策を行ったり、最新のウイルス対策ソフトを導入したりと、基本的なセキュリティ対策を講じましょう。

自社に最適なウイルス対策の選定は、スターティアにお任せください。

おすすめは、高品質なセキュリティソフト「ESETインターネットセキュリティ」で、ビジ助会員様なら5ライセンス分を無料でご利用いただけます。

まずは一度、ご相談ください。

おすすめ資料ランキング

【著者・監修者企業】

弊社はパソコン周り、オフィス環境、法律の改正、コスト削減など、ビジネスに関わるお困りごとの解決策を提供する当サイト「ビジ助channel」を運営しています。

資格

一般建設業 東京都知事許可(電気通信工事業):(般-4)第148417号

古物商 東京都公安委員会許可(事務機器商):第304361804342号

労働者派遣事業 厚生労働省許可:派13-316331

小売電気事業者 経済産業省登録:A0689

電気通信事業者 総務省届出:A-29-16266

媒介等業務受託者 総務省届出:C1905391

関連SNS

- トータルサポート

-

-

- オフィス環境

-

-

- 目的別で探す

- ネットワーク環境

-

-

- 環境サービス

-

-

- 目的別で探す

- Webプロモーション

-

-

- 3Dソリューション

-

-